Wenige Tage nach der Fertigstellung des Sicherheitstools für WordPress meldete sich ein Kunde bei mir, dass auf seinem Server vermutlich Malware sei. Tatsächlich fanden wir über 60 geänderte Dateien. Noch bevor wir den Server reinigen konnten, wurde die Domain vom Provider deaktiviert. Die Hacker hatten massenhaft Emails versendet, so dass die Performance des Servers in die Knie ging.

Zusammenfassung: Brute Force Attacken sind oft erfolgreich, weil User die einfachsten Sicherheitsvorkehrungen ignorieren. In diesem Beispiel hatte der Betreiber ein zu unsicheres Passwort gewählt, keinen Schutz gegen Brute Force Attacken installiert, den Theme Editor nicht deaktiviert und zu viele Admins angelegt. Der Hacker bekam Zugriff auf das Backend und konnte so den Server für die Versendung von Spammails missbrauchen.

Verdächtige Dateien fanden sich in einem Unterordner von wpShopGermany. Ich dachte zunächst an eine Sicherheitslücke. Eine Analyse der Server Logfiles zeigte jedoch schnell, dass das Problem hausgemacht war.

ns238857.ip-176-31-251.eu - [25/May/2014:23:05:51 +0000] "GET /wp-login.php HTTP/1.1" 200 2220 ns238857.ip-176-31-251.eu - [25/May/2014:23:05:53 +0000] "POST /wp-login.php HTTP/1.1" 302 20 ns238857.ip-176-31-251.eu - [25/May/2014:23:05:54 +0000] "GET /wp-admin/ HTTP/1.1" 200 15521 ns238857.ip-176-31-251.eu - [25/May/2014:23:05:56 +0000] "GET /wp-admin/ HTTP/1.1" 200 15519 ns238857.ip-176-31-251.eu - [25/May/2014:23:05:58 +0000] "GET /wp-admin/theme-editor.php HTTP/1.1" 200

Für den Zugriff auf den Theme Editor gab es keinen Grund. Ein Blick in den Activity Monitor zeigte dann auch schnell das Debakel. Eine Brute Force Attacke hatte erfolgreich das unsichere Passwort erraten. Der Hacker konnte sich mit Adminrechten einloggen und über den Theme Editor Schadcode in das Theme einbauen.

Erfolgreiche Brute Force Attacke von einem Hacker aus den USA

Eine Überprüfung der IP bestätigte die Vermutung. Der Angreifer kam aus den USA. Damit war jeder Zweifel beseitigt. Die Hacker hatten ihr Ziel erreicht.

NetRange: 75.98.160.0 - 75.98.175.255 OrgName: A2 Hosting, Inc. OrgId: A2HOS Address: P.O. Box 2998 City: Ann Arbor StateProv: MI PostalCode: 48106 Country: US

Es dauerte rund sechs Stunden, bis der alte Zustand wieder hergestellt war. Eine teure Lektion, denn der Angriff wäre sehr leicht abzuwehren gewesen, wenn meine Empfehlungen in dem Artikel WordPress sicherer machen beherzigt worden wären. Folgenden Risiken waren nicht beseitigt worden:

- WordPress gab beim falschen Einloggen den Username zurück

- kein Schutz gegen Brute Force Attacken

- kein sicheres Passwort

- Theme Editor war nicht deaktiviert

- zu viele Admin User angelegt

Vermutlich hätte jede Methode allein die erfolgreiche Attacke verhindern können. Eine Kombination fast aller gängigen Sicherheitslücken war aber geradezu eine Einladung für die Hacker.

Diese Erfahrung bestätigt mal wieder, dass das größte Risiko die User selbst sind. Natürlich können auch Plugins die Ursache sein. Wir sehen aber, dass Brute Force Attacken permanent im Gange sind. Sie lassen sich zum Glück mit einfachsten Maßnahmen wirkungsvoll abblocken.

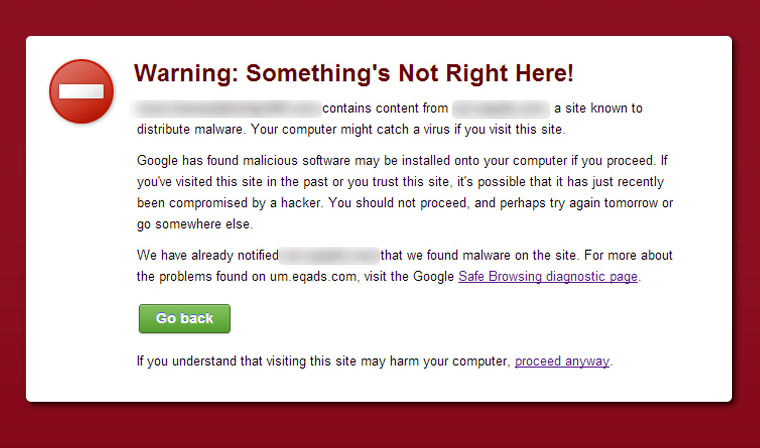

In diesem Fall war die Seite nur für kurze Zeit offline, weil der Provider die Domain sehr schnell wieder freigeschaltet hat, nachdem der Schadcode von uns beseitigt worden war. Das kann aber auch anders laufen. Wenn Google eine Seite erst einmal auf die Blacklist gesetzt hat, bekommen die Besucher statt der Seite diese wenig Vertrauen erweckende Nachricht vorgesetzt.

Google hat eine Seite auf die Blacklist gesetzt, weil sie Malware enthält.

Es kann 24 bis 48 Stunden oder länger dauern, bis die Seite von Google wieder freigegeben wird, vom Imageschaden ganz zu schweigen. Der Code der Seite wurde mit Malware infiziert, die von Google sehr schnell identifiziert wird. Die Seite wird geblockt und muss mühsam wieder aus der Google Blacklist entfernt werden.

Testen Sie unser neues und kostenloses Sicherheitstools für WordPress. Sie bekommen in wenigen Minuten eine Einschätzung des Risikos. Wir bieten auch einen kostengünstigen Service an, der alle gängigen Sicherheitslücken beseitigt. Wer an der Sicherheit spart, zahlt am Ende drauf. In diesem Beispiel hat die Beseitigung und Wiederherstellung rund sechs Stunden gedauert.

1 comment Write a comment